<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>PayloadContent</key>

<array>

key>ProhibitDisablement</key>

<false/>

</dict>

🚃

<dict>

<key>PayloadDescription</key>

<string>DNS Settings</string>

<key>PayloadDisplayName</key>

<string>🟠 HTTPS</string>

<key>PayloadIdentifier</key>

<string>com.apple.dnsSettings.managed.🔴</string>

<key>PayloadType</key>

<string>com.apple.dnsSettings.managed</string>

<key>PayloadUUID</key>

<string>🔴</string>

<key>PayloadVersion</key>

<integer>1</integer>

<key>DNSSettings</key>

<dict>

<key>DNSProtocol</key>

<string>HTTPS</string>

<key>ServerAddresses</key>

<array>

<string>🟣</string>

<string>🟣</string>

<string>🟣</string>

<string>🟣</string>

</array>

<key>ServerURL</key>

<string>🟡</string>

</dict>

<key>ProhibitDisablement</key>

<false/>

</dict>

🚃

<dict>

<key>PayloadDescription</key>

<string>DNS Settings</string>

<key>PayloadDisplayName</key>

<string>🟠 TLS</string>

<key>PayloadIdentifier</key>

<string>com.apple.dnsSettings.managed.🔴</string>

<key>PayloadType</key>

<string>com.apple.dnsSettings.managed</string>

<key>PayloadUUID</key>

<string>🔴</string>

<key>PayloadVersion</key>

<integer>1</integer>

<key>DNSSettings</key>

<dict>

<key>DNSProtocol</key>

<string>TLS</string>

<key>ServerAddresses</key>

<array>

<string>🟣</string>

<string>🟣</string>

<string>🟣</string>

<string>🟣</string>

</array>

<key>ServerName</key>

<string>🟢</string>

</dict>

<key>ProhibitDisablement</key>

<false/>

</dict>

🚃

<dict>

<key>PayloadDescription</key>

<string>DNS Settings</string>

<key>PayloadDisplayName</key>

<string>🟠 HTTPS</string>

<key>PayloadIdentifier</key>

<string>com.apple.dnsSettings.managed.🔴</string>

<key>PayloadType</key>

<string>com.apple.dnsSettings.managed</string>

<key>PayloadUUID</key>

<string>🔴</string>

<key>PayloadVersion</key>

<integer>1</integer>

<key>DNSSettings</key>

<dict>

<key>DNSProtocol</key>

<string>HTTPS</string>

<key>ServerAddresses</key>

<array>

<string>🟣</string>

<string>🟣</string>

<string>🟣</string>

<string>🟣</string>

</array>

<key>ServerURL</key>

<string>🟡</string>

</dict>

<key>ProhibitDisablement</key>

<false/>

</dict>

🚃

<dict>

<key>PayloadDescription</key>

<string>DNS Settings</string>

<key>PayloadDisplayName</key>

<string>🟠 TLS</string>

<key>PayloadIdentifier</key>

<string>com.apple.dnsSettings.managed.🔴</string>

<key>PayloadType</key>

<string>com.apple.dnsSettings.managed</string>

<key>PayloadUUID</key>

<string>🔴</string>

<key>PayloadVersion</key>

<integer>1</integer>

<key>DNSSettings</key>

<dict>

<key>DNSProtocol</key>

<string>TLS</string>

<key>ServerAddresses</key>

<array>

<string>🟣</string>

<string>🟣</string>

<string>🟣</string>

<string>🟣</string>

</array>

<key>ServerName</key>

<string>🟢</string>

</dict>

<key>ProhibitDisablement</key>

<false/>

</dict>

🚃

<dict>

<key>PayloadDescription</key>

<string>DNS Settings</string>

<key>PayloadDisplayName</key>

<string>🔙Fallback🚫Experiment and some security</string>

<key>PayloadIdentifier</key>

<string>com.apple.dnsSettings.managed.🔴</string>

<key>PayloadType</key>

<string>com.apple.dnsSettings.managed</string>

<key>PayloadUUID</key>

<string>🔴</string>

<key>PayloadVersion</key>

<integer>1</integer>

<key>DNSSettings</key>

<dict>

<key>DNSProtocol</key>

<string>TLS</string>

<key>ServerAddresses</key>

<array>

<string>::1</string>

<string>127.0.0.1</string>

</array>

<key>ServerName</key>

<string>example.com</string>

</dict>

<key>ProhibitDisablement</key>

<false/>

</dict>

🚃

</array>

<key>PayloadDescription</key>

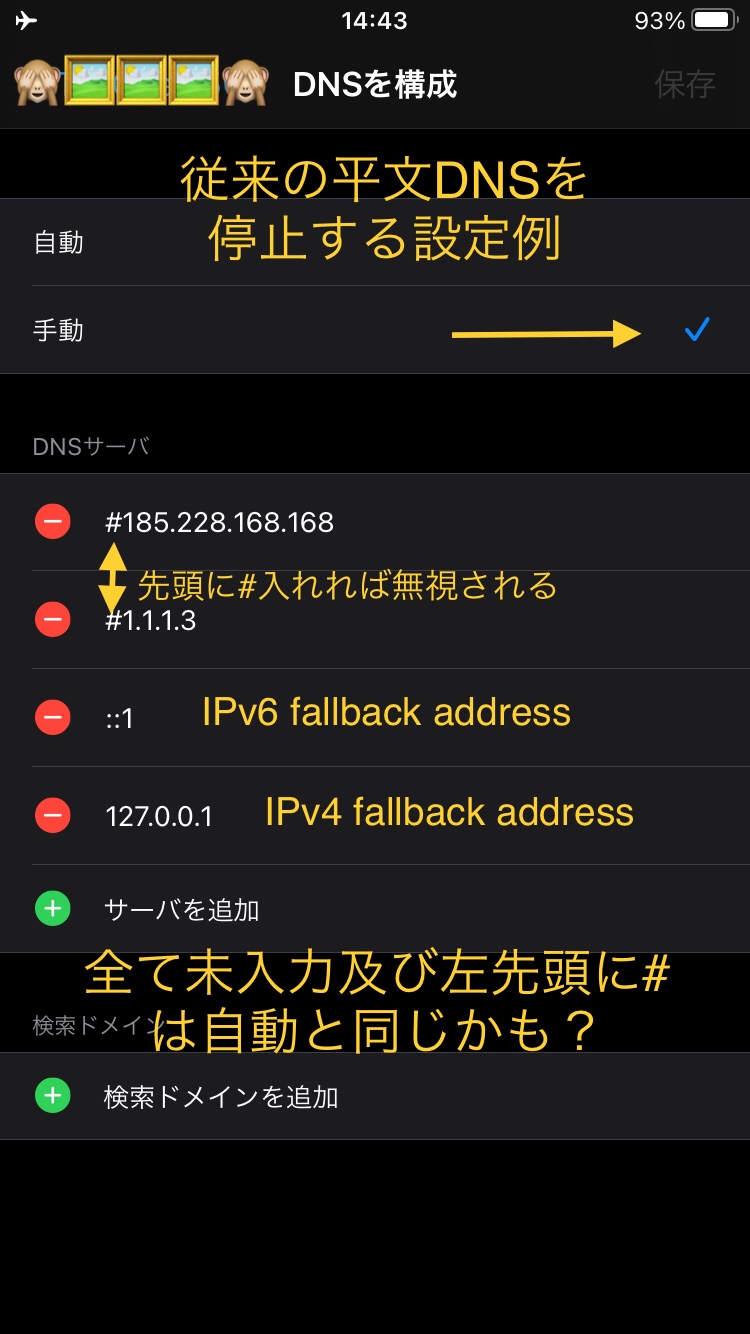

<string>📑Avoid configurations that do not enter an IP address.

You have to query the traditional DNS server for the encrypted DNS server, which increases the risk of tracking and server down.</string>

<key>PayloadDisplayName</key>

<string>📄Selectable encrypted DNS servers</string>

<key>PayloadIdentifier</key>

<string>com.paulmillr.apple-dns</string>

<key>PayloadRemovalDisallowed</key>

<false/>

<key>PayloadType</key>

<string>Configuration</string>

<key>PayloadUUID</key>

<string>🔴</string>

<key>PayloadVersion</key>

<integer>1</integer>

</dict>

</plist>

DNSを暗号化(DoT,DoH)するアプリを導入しても、安価な中国TP-Link製ルーターのURLフィルターが効いてしまいます。